Savez-vous que le contrôle d’accès est l’une des pierres angulaires en matière de sécurité informatique des accès ? Grâce aux contrôles d’accès, vous pouvez effectuer une surveillance totale de votre entreprise.

Ce qui fait qu’ils précieux dans la sécurité physique et logique des systèmes en répondant aux exigences DIC : Disponibilité, Intégrité et Confidentialité.

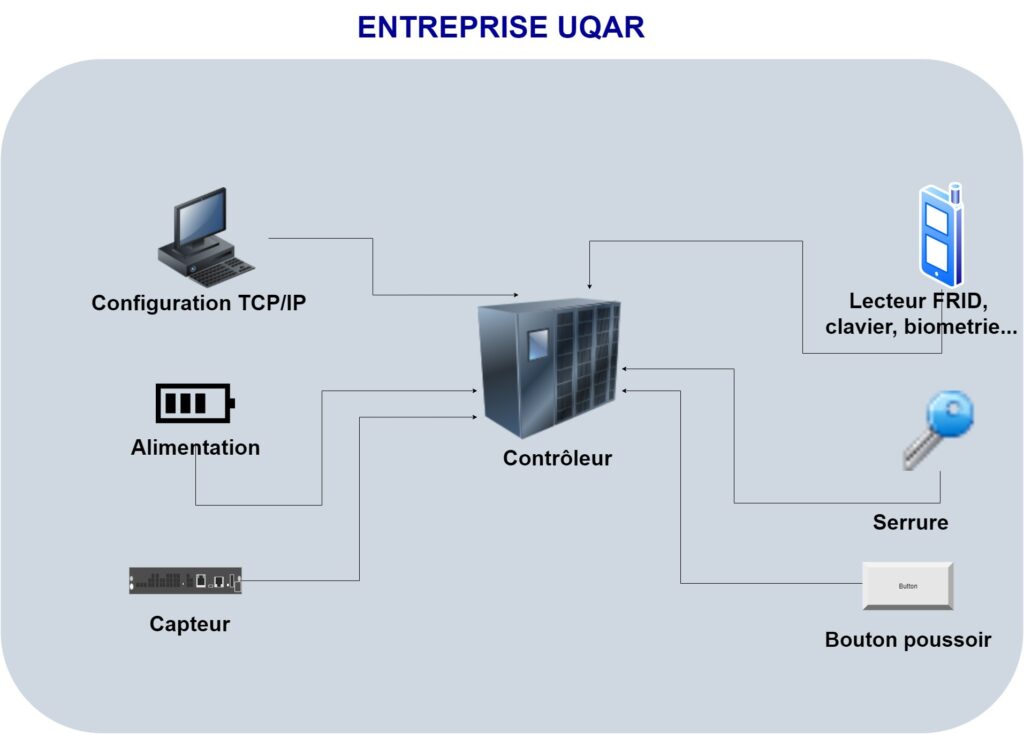

Vous pouvez à travers des lecteurs d’empreintes, des logiciels, gérer les accès et définir des autorisations à vos données, contrôler vos locaux et vos employés. Véritable outil de management d’accès.

Mais avant d’aborder ces techniques…

Dans cet article, je vais faire un flashback sur les modèles de contrôles, leur évolution depuis les années 1960 pour comprendre leur mode de fonctionnement.

Une petite histoire sur les contrôles d’accès

Comme toute évolution technologique, les modèles de contrôle d’accès ont pris leur essor vers les années 1960. Quelques années auparavant, le besoin était primitif. La surveillance était assurée par les hommes, en l’occurrence des gardiens ou des vigiles.

La plupart des entités utilisaient des serrures pour contrôler et filtrer leurs accès. Cela rendait difficile la surveillance des employés ou la fuite des données confidentielles.

Au fil du temps, les besoins ont évolué grâce au concours militaire et des entreprises. Les modèles de contrôle d’accès ont évolué et les moyens de protection en matière de sécurité se sont multipliés.

Cela commence par les modèles DAC et MAC. Cela est dû aux nombreuses données confidentielles qui existaient et devaient être protégées, dans le domaine militaire, gouvernemental ou civil.

1.1 Les contrôles d’accès dans les années 80

Des solutions technologiques en matière de contrôle d’accès ont vu le jour dans les années 80. Des technologies de balayage, des lecteurs à bande magnétique pour les badges pour remplacer des serrures.

Chaque entreprise ou organisation doit avoir une analyse, une traçabilité de ses activités. Pour mieux gérer l’administration, il fallait savoir qui a accès à telle zone.

Les premières technologies de balayage ont servi dans ce sens à l’époque et nécessitaient un contact physique avec les lecteurs.

1.2 Les contrôles d’accès dans les années 90, RBAC

La technologie à balayage paraissait inefficace et le contact physique était fâcheux pour les users. C’est en ce moment, une nouvelle technologie émerge utilisant une basse fréquence (125 kHz) et qui détecte les cartes sans contact physique. Cette technologie était plus commode pour les users. Cependant, les données étaient malheureusement lisibles et non cryptées. Ce qui n’assurait pas vraiment la sécurité de l’utilisateur.

C’est en 1992 que RBAC a été normalisé par David Ferraiolo et Rick Kuhn. Un modèle de contrôle d’accès plus avancé avec une réduction du coût.

1.3 Les modèles de contrôles d’accès vers 2000, ABAC

Afin de pallier les lacunes précédentes, les cartes à puces sans contact à haute fréquence ont vu le jour plusieurs décennies après. Ce modèle d’évolution est plus flexible.

Nous savons que les systèmes de contrôles d’accès logiques définissent un aspect de sécurité relatif aux règles d’identification, d’authentification et d’autorisation d’accès aux informations et aux réseaux.

Cette technologie utilise une plus grande fréquence en MHz et favorise une plus grande capacité de stockage, plus sécurisée grâce aux techniques de cryptage de données par l’échange des clés de sécurité.

Pour chaque authentification, le système d’identification prend contact avec le lecteur pour comparer les clés de cryptage de part et d’autre avant d’autoriser l’accès.

Grâce aux normes ISO soumises à la plupart des technologies, les cartes à puces sans contact offrent plus de sécurité applicative dans la gestion des identités.

C’est avec cette évolution de stockage de plusieurs identifiants, de cryptage que la biométrie voit le jour offrant une sécurité avec les caractéristiques biologiques uniques. Cependant comme toute sécurité, cette technologie a aussi ses failles avec des tactiques d’usurpation d’identité. J’ai parlé des techniques pour se protéger.

Bref, nous voyons ici la convergence entre les systèmes de contrôle d’accès logique et physique. Ainsi les technologies évoluent, et les besoins de l’humain évoluent. Il faut adapter les besoins en fonction de l’évolution.

Cela s’applique à de grandes organisations, gouvernementales, militaires, entreprises ou un particulier pour éviter toute vulnérabilité en adoptant la technologie la plus récente.

1.4 Quel avenir pour les contrôles d’accès ?

Comme les autres techs, les systèmes de contrôle d’accès continuent d’évoluer. De nouveaux systèmes d’identification se préparent pour mieux renforcer la sécurité. L’explosion de l’internet, des appareils mobiles et des applications révolutionnent le plus l’utilisation des contrôles d’accès.

La gestion des identités doit être une préoccupation de taille pour les organisations afin de garantir la sécurité de tout leur écosystème.

Afin d’avoir un système d’identification de qualité, les organisations doivent se murir des lecteurs et des cartes d’authentification plus sophistiqués, les plus récentes même si le coût est onéreux ;

Aujourd’hui, la tendance va vers la mobilité, quoi de mieux que de permettre à chaque utilisateur d’accéder à des zones, des ressources en utilisant simplement son appareil mobile afin de s’authentifier.

Nous tendons toujours à la facilité, l’utilisation de nos smartphones en entreprise ou dans d’autres cadres comme système d’identification sera le prochain défi ;

Grâce à l’internet, aux réseaux informatiques, on peut réaliser une authentification à distance, de réaliser des achats, des payements en ligne ;

Tous ceux-ci en fin de compte facilitent la gestion des identités et les systèmes d’identification via les contrôles d’accès mobiles. C’est ce que nous constatons à travers le télétravail où chaque employé peut accéder au système grâce à son identifiant ; c’est plus commode et facile d’utilisation.

2. Le contrôle d’accès dans les systèmes d’exploitation

Les OS dirigent des programmes sur nos ordinateurs. Il existe plusieurs ressources à gérer par l’ordinateur (l’utilisation de la mémoire, les calculs, l’accès aux fichiers, disques de stockage, l’utilisation des logiciels…). Toutes les demandes de ressources sont traitées par l’OS.

Quand je prends le cas de Windows 10, plusieurs utilisateurs peuvent utiliser le même OS et ainsi définir des règles d’accès aux ressources. Le système va gérer l’accès aux ressources, aux programmes de chaque utilisateur.

Windows dispose d’un moniteur de ressources, d’un analyseur de performances et d’un observateur d’évènements qui surveille l’état de l’OS. D’un autre côté, l’accès au système est déterminé selon le niveau de rôle défini à l’utilisateur.

Grâce aux ACL, l’administrateur du système peut définir une sécurité logique sur l’accès aux objets.

L’OS doit définir les autorisations d’accès en se référant à l’identité de ce dernier.

Comme tout système contrôle d’accès, le système d’exploitation assure la sécurité via des mécanismes de contrôle d’accès :

- L’accès au système par mot de passe ;

- L’utilisation d’un antivirus de sécurité ;

- L’OS empêche l’accès à des fichiers non autorisés

- L’altération ou la falsification des données ;

- L’utilisation des programmes ou des périphériques non autorisés ;

- Éviter les accès à distance ;

- Détecter les tentatives d’accès ;

- Effectuer des arrêts des programmes non conformes ;

- Autoriser l’installation ou non des logiciels ;

- En fonction des privilèges des users, définir leurs actions sur le système ;

- Vérifications des mises à jour et des logiciels malveillants pour la sécurité ;

Quand nous prenons le cas d’un serveur sur de l’ESXI, avant d’installer les VMs, on peut allouer telles ressources (mémoire, CPU…) à telle machine de manière unique. L’OS réserve un emplacement de mémoire uniquement pour cet utilisateur pour éviter tout conflit. Vous voyez ce que je veux dire non ?

Voyons pour les bases de données.

3. Le contrôle d’accès dans les bases de données

La base de données est un grand ensemble qui permet d’organiser, de stocker et rendre accessible des données. Cette base de données contient une liste de contrôle d’accès définissant le niveau d’accès des utilisateurs.

Nous nous heurtons encore ici aux notions de ressources, d’objets et de requêtes utilisateurs.

Dans la base de données, chaque utilisateur ou groupe a ses droits d’accès, il peut accéder à des dossiers partagés ou personnels. Lorsque l’utilisateur lance une requête, notre base de données analyse et traite cette requête pour donner accès à ce que l’utilisateur demande.

Nous retrouvons les bases de données partout : sur nos sites web, nos serveurs de fichiers, un tableau Excel, ou toute autre information susceptible d’être analysée et structurée.

En entreprise, les utilisateurs interrogent souvent la base de données sur le serveur en envoyant des requêtes. Ces requêtes sont répondues par la base de données à la suite de la configuration de l’administrateur qui attribue un niveau d’accès aux objets de l’utilisateur.

On peut définir donc :

- Un accès complet

- Un accès limité

- Un rôle ;

- Un droit d’accès et le niveau d’accès ;

Par exemple, dans Windows Server 2019, nous pouvons créer des ACLs dans l’annuaire Active Directory et définir les accès utilisateurs aux objets selon le niveau afin de gérer les tâches que peuvent exécuter les utilisateurs.

Nous avons des utilisateurs, des groupes, des ordinateurs qui doivent s’authentifier pour accéder aux ressources afin de garantir un niveau de sécurité de la base de données.

L’objectif est de restreindre nos bases de données afin de les sécuriser et de donner accès seulement à l’utilisateur autorisé. Cela se fait sur ACCESS bien évidemment avec des rôles, des permissions.

Exemple : création d’une application Access pour accéder à une liste de commandes ;

4. Le contrôle d’accès dans les réseaux

Le contrôle d’accès au réseau ou NAC définit la méthode d’admission au réseau. Il permet donc de définir les méthodes, les stratégies d’accès aux ressources réseau, ceci comme nous l’avons vu en authentification les utilisateurs pouvant y accéder.

Les contrôles d’accès permettent de gérer la sécurité de votre entreprise, la protection de vos données, de vos employés ainsi que vos biens. Mais au-delà, la gestion de votre réseau.

Au sein d’une entreprise, nous avons plus souvent un serveur qui intègre des machines connectées au réseau. Les ressources et services sont partagés aux utilisateurs selon des règles d’accès, des pare-feux sont mis en place pour protéger le système et chaque utilisateur du réseau doit s’authentifier pour y accéder.

Tout ce processus permet de gérer l’accès au réseau :

- Restreindre l’accès de votre réseau ;

- Contrôler l’identité des personnes qui se connectent ;

- Gérer votre trafic et des paquets ;

- Définir une durée de connexion

- Limiter la bande passante ;

- Gérer tout utilisateur accédant au réseau ;

- Restriction de sécurité d’accès à distance ;

- Chiffrement du système ;

- Authentification à distance ;

5. Le contrôle d’accès dans les organisations, système de santé, finances

Des solutions technologiques en matière de contrôle d’accès dans le secteur de la santé existent. Que les accès soient logiques ou physiques, les structures de santé ont l’obligation de protéger l’accès à leurs locaux ainsi que des dossiers médicaux des patients.

Pour illustrer l’importance des solutions d’accès pour les organisations de santé, observons cette situation de réception quotidienne de visiteurs dans laquelle elle se baignent. Cela implique une bonne gestion du temps, des ressources, du personnel et surtout de leur sécurité et celle des patients.

Les solutions d’accès permettent ici de donner des droits d’accès aux personnels en fonction de leurs tâches respectives.

- Sécuriser de l’enceinte du bâtiment ;

- Gérer le flux du personnel ;

- Protéger les données des patients ;

- Protéger l’aspect privé du patient ;

- Facilité au gestionnaire administrative grâce au système de contrôle d’accès qui voit tout ce qui se passe ;

- Rendre l’établissement plus sûr ;

- Règlementer les entrées et sorties au niveau de la clôture ;

- Un déplacement libre du personnel grâce aux lecteurs d’accès ;

- Contrôler la circulation des visiteurs ;

- Contrôler les ascenseurs ;

- Installer la vidéosurveillance ;

- Définir des autorisations aux personnels selon le niveau d’accréditation ;

- Une gestion des accès de stationnement ;

- Le confort du personnel et des patients ;

Grâce à des technologies intelligentes, on peut protéger des hôpitaux, des cliniques, de centre de santé, des résidences, des pharmacies pour le bien-être des visiteurs.

Enfin de compte, les solutions d’accès permettent de sécuriser l’établissement en apportant plus d’efficacité en matière de soins et plus de confort du personnel, des visiteurs et des patients.

Il existe beaucoup de produits utilisables dans ce sens : des logiciels web ou des applications, un système de saisie par code, des transpondeurs ou des lecteurs d’accès, etc.

6. Pour les finances !

Contrôler les finances, voila une question épineuse puisque nous parlons de trésorerie. Ici la priorité reste dans le domaine d’accès à l’information. Les banques et leurs succursales doivent obligatoirement sécuriser les comptes des utilisateurs pour une meilleure gestion financière.

Comme pour les établissements de santé, les mêmes principes s’appliquent !

- Définir les accès aux comptes par des moyens d’authentification ;

- Superviser les entrées et sorties de l’enceinte ;

- Contrôler et renforcer la sécurité des applications bancaires ;

- Etc.

6.1 Domaines d’applications des contrôles d’accès

Pour les besoins de sécurité, il est important de savoir l’applicabilité de nos modèles.

Si autre fois, nous utilisions nos cartes à puces pour accéder à nos locaux, aujourd’hui, les technologies innovantes répondent aux besoins croissants de l’humanité d’un autre niveau et cela passe par la mobilité.

Les contrôles d’accès doivent assurer ce besoin tout en garantissant une sécurité des données confidentielles.

Les utilisateurs préfèrent gérer leur accès via leur téléphone, leur montre connectée ou leur tablette. Les solutions technologiques doivent répondre à ce besoin.

Pour mieux gérer l’accès dans nos entreprises et organisations, nous avons besoin de plus d’applications et plus de sécurité dans des technologies mobiles.

Voici un exemple de technologie mobile pour la sécurité des accès dans les organisations :

- Les montres connectées ;

- Les téléphones mobiles ;

- MAC appliqué aux gouvernements militaires ;

- DAC appliqué aux industries, aux civils ;

- RBAC, à l’administration, les entreprises, la santé, la défense militaire ;

7 . Modèle de contrôle d’accès de base : DAC et MAC, NAC

7.1 Le DAC (Discretionary Access Control)

Est un modèle discrétionnaire de contrôle d’accès décentralisé. Il permet à l’utilisateur qui est propriétaire d’un objet de donner l’accès (droit d’écriture, de lecture) à d’autres utilisateurs. Pas de propriétaire centralisé.

7.2 Le MAC ( Mandatory Access Control)

Le Mandatory Access Control est un modèle plus sécurisé puisqu’il est centralisé. Les droits d’autorisation d’accès se font au plus haut niveau, le système.

Contrairement au modèle DAC. Cela nécessite au préalable un bon paramétrage et la mise à jour les accès des objets par l’administrateur. Les utilisateurs finaux n’ont pas la capacité de modifier les accès.

Souvent utilisée dans les départements gouvernementaux ou militaires, cette méthode classifie l’accès aux objets en leur attribuant des étiquettes. Cette même classification se matérialise sur le niveau d’accès des utilisateurs aux objets.

7.3 Le NAC ( Network Access Control)

Comme nous l’avons vu, Network Access Control est une méthode de gestion d’accès au réseau, le contrôle des appareils, les utilisateurs, ordinateurs autorisés sur le réseau.

8. Conclusion

En survolant ce thème, nous avons vu comment les modèles de contrôle d’accès (lecteurs de cartes, systèmes d’identification) qui ont évolué depuis les années 80. Comme toute technologie, le constat sur leur évolution révèle une proportionnalité en fonction des besoins croissants de sécurité dans nos organisations.

Au fil des années, nous avons pu quitter des activités de gardiens, des vigiles dans les enceintes à des systèmes de contrôle plus modernes qui ont peu à peu corrigé des lacunes en matière de sécurité.

De ces premiers systèmes de technologie a vu naitre les systèmes à balayage dans les années 80. Nous utilisions des modèles non cryptés, nécessitant toujours un contact physique et coûteux en matière de maintenance.

Pour pallier cela, une décennie plus tard, d’autres technologies ont vu le jour : ce sont des cartes à puces à basse fréquence avec le modèle RBAC. Un changement dans le processus de contrôle malgré la présence des problèmes de cryptage et de stockage. Ces problèmes ont été finalement résolus au fil du temps avec des modèles hautes fréquences, cryptés avec une grande capacité de stockage des données.

Aujourd’hui, l’objectif est d’aller de plus en plus dans le confort d’utilisation de ces systèmes ais surtout en apportant de plus en plus de fonctionnalités et de confidentialité.

Par ailleurs, nous avons vu l’importance de la sécurisation des organisations de santé et de finances qui est extrêmement importante.

Il faut tout de même veiller à la sécurité des systèmes physiques avec des lecteurs sophistiqués plus récents combinée à la sécurité logique des données.

Des references

- Site csrc.nist.gov RBAC: https://cutt.ly/bnn6sGI

- Bracelet de contrôle d’accès : https://cutt.ly/Bnmc74z

- https://www.hidglobal.de/