Nous sommes à l’ère du numérique, et les cybermenaces constituent une préoccupation de taille pour les entreprises de toutes tailles. De ce point de vue, des petites startups aux grandes entreprises, aucune organisation n’est à l’abri !

Des dommages potentiels peuvent être causés par les cyberattaques à tout moment. Les pirates informatiques et les cybercriminels trouvent constamment de nouveaux moyens de pénétrer dans les réseaux et de voler des informations sensibles, ce qui entraîne des pertes financières importantes et des atteintes à la réputation.

Il est donc essentiel pour les entreprises de prendre des mesures proactives pour se protéger de ces menaces.

Sommaire

Dans cet article, nous allons explorer les meilleures pratiques de sécurité que les entreprises peuvent mettre en œuvre pour protéger leurs réseaux et leurs données sensibles contre les cyberattaques.

Des pare-feu et logiciels antivirus à la formation des employés et aux plans de réponse aux incidents, ces meilleures pratiques peuvent aider les entreprises à garder une longueur d’avance sur les cybercriminels et à sécuriser leurs données.

Quelques techniques de lutte contre les cybermenaces !

La lutte contre les cybermenaces passe par plusieurs techniques que les organisations peuvent réalisent pour se protéger. Notons que ces techniques et moyens ne sont pas exhaustifs et que de nouvelles menaces et vulnérabilités apparaissent constamment.

Voyons quelques moyens :

La mise en œuvre de logiciels de sécurité

Il s’agit notamment d’utiliser des logiciels antivirus et des pare-feu pour détecter et bloquer les logiciels malveillants et autres.

Maintenir les systèmes et les logiciels à jour

Il s’agit de s’assurer que tous les systèmes et logiciels, y compris les systèmes d’exploitation et les applications, sont à jour avec les derniers correctifs de sécurité.

Utiliser le cryptage

Il s’agit d’utiliser le cryptage pour protéger les données sensibles en transit et au repos.

Sauvegarder régulièrement les données

Il s’agit de créer des sauvegardes régulières des données importantes pour s’assurer qu’elles peuvent être restaurées en cas de cyberattaque.

Formation des employés

Cela inclut l’éducation des employés sur les meilleures pratiques de sécurité et les risques associés aux cybermenaces. Cela peut contribuer à réduire le risque d’erreur humaine, qui peut être exploité par les attaquants.

Sécurité du réseau

Il s’agit de sécuriser le périmètre du réseau en utilisant des pare-feu, des systèmes de détection et de prévention des intrusions, et en mettant en œuvre des protocoles sécurisés.

Protection DDoS

C’est l’une des attaques dont il faut se méfier à l’instar des ransomwares. Il s’agit d’utiliser des services de protection contre les attaques DDoS ou des solutions sur site pour se protéger contre les attaques DDoS.

Réponse aux incidents

Il s’agit de disposer d’un plan pour répondre aux cyberi-ncidents, notamment pour identifier et contenir l’attaque, et restaurer les systèmes et les données.

Moyens de lutte contre les DDos & Ransomwares

Comme nous l’avons vu précédemment, les attaques DoS et déni de service distribué DDoS sont des types d’attaques qui visent à rendre un système ou un service indisponible en saturant les ressources du réseau. Les attaques par ransomware sont des types d’attaques qui visent à crypter des données et à demander une rançon pour les décrypter.

Pour se protéger contre les attaques DoS, il est recommandé de mettre en place des pare-feu et des systèmes de détection des intrusions pour détecter et bloquer les attaques. Il est également important de disposer d’une capacité réseau suffisante pour faire face à une surcharge.

Pour les attaques DDoS, il est recommandé de s’appuyer sur des services de protection DDoS pour absorber les attaques avant qu’elles n’atteignent le système.

Pour se protéger des attaques par ransomware, il est important de sauvegarder régulièrement les données afin de pouvoir les récupérer en cas d’attaque.

Il est également important d’utiliser des logiciels de sécurité pour détecter et bloquer les logiciels malveillants, et d’apprendre aux employés à reconnaître et à éviter les tentatives de phishing et autres tactiques utilisées pour diffuser des ransomwares.

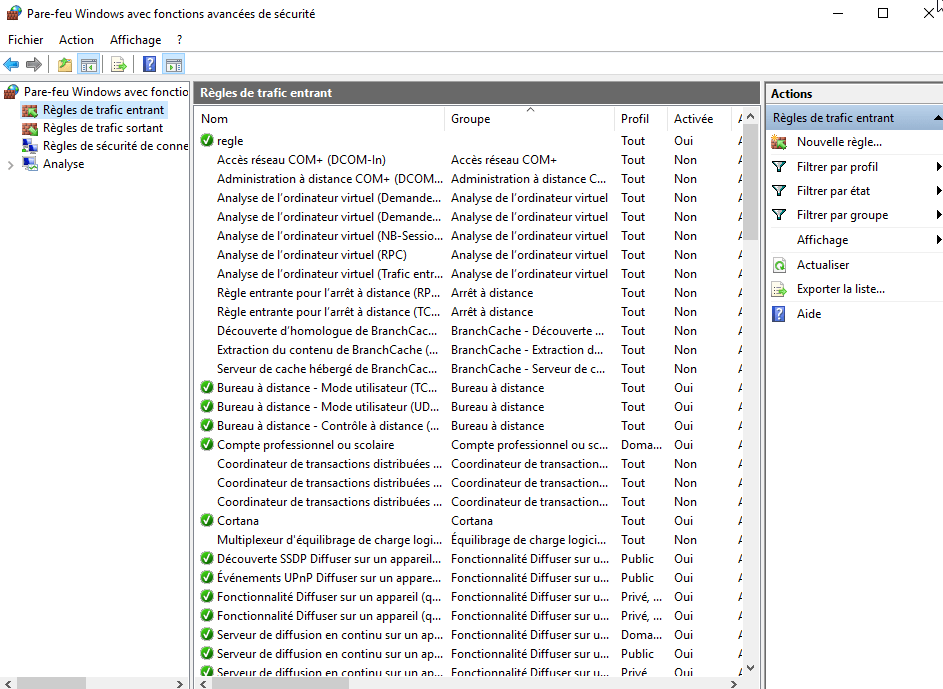

Utilisez des Firewall

Pour contrôler votre trafic réseau entrant et sortant en utilisant un ensemble de règles et de politiques, le pare-feu est un outil essentiel. Il agit comme une barrière entre un réseau interne fiable et un réseau externe non fiable, tel qu’Internet.

Le pare-feu utilise ces règles et politiques pour bloquer ou autoriser l’accès au réseau interne en fonction de la source du trafic, de sa destination et de son type.

Voici un exemple de scénario dans lequel un pare-feu est utilisé pour protéger un réseau :

Une entreprise dispose d’un réseau privé connecté à Internet pour permettre à ses employés d’accéder à des ressources et des applications en ligne. Pour protéger le réseau contre les cybermenaces, l’entreprise décide d’utiliser un pare-feu pour contrôler l’accès à son réseau.

Le pare-feu est configuré pour bloquer tout le trafic entrant qui ne répond pas aux règles et politiques spécifiées. Par exemple, il bloque tout le trafic entrant provenant d’adresses IP malveillantes connues, ainsi que tous les ports couramment utilisés par les logiciels malveillants.

Lorsque les employés de l’entreprise tentent d’accéder à Internet, leur demande est acheminée par le pare-feu. Le pare-feu vérifie si les employés sont autorisés à accéder à l’Internet. S’ils sont autorisés, le pare-feu autorise la connexion et filtre les paquets entrants et sortants en fonction des règles de sécurité configurées. S’ils ne sont pas autorisés, la connexion est refusée.

Le pare-feu est également configuré pour détecter les activités suspectes sur le réseau, telles que les tentatives d’intrusion ou les analyses de ports. Si une activité suspecte est détectée, le pare-feu peut envoyer une alerte à l’équipe de sécurité pour qu’elle prenne les mesures appropriées.

Bref, votre pare-feu agit comme une barrière de sécurité en protégeant le réseau contre les connexions non autorisées et en aidant à détecter les activités suspectes sur le réseau afin de garantir la sécurité des données de l’entreprise. Tout bénef non ?

Voyons une autre technique de lutte.

Utilisation du HoneyPot ou pots de miel

Il y a quelques je ne savais ce qu’était cette technique. je l’ai découverte dans un entretien. Les honeypots sont utilisées pour attirer et piéger les pirates en leur fournissant des cibles simulées et vulnérables qui ressemblent à de vrais systèmes, applications ou réseaux mais qui ne contiennent aucune donnée sensible.

Ces pots de miel permettent aux organisations de détecter et d’analyser les attaques sans risquer les systèmes réels.

Voici un exemple de scénario dans lequel les pots de miel sont utilisés :

Une entreprise souhaite améliorer la sécurité de ses systèmes informatiques en utilisant des pots de miel pour détecter les attaques de pirates. Elle met donc en place un pot de miel qui ressemble à un système vulnérable, il est ouvert et semble accessible.

Les pirates qui cherchent à exploiter les faiblesses de sécurité des systèmes de l’entreprise pourraient tomber sur ce système simulé et être tentés de lancer une attaque. Lorsque le pot de miel détecte une activité suspecte, il enregistre des informations sur l’attaque, telles que les adresses IP des pirates, les types d’attaques utilisées et les outils utilisés pour les mener à bien.

L’équipe de sécurité de l’entreprise peut ensuite utiliser ces informations pour analyser les attaques et identifier les méthodes et les outils utilisés par les pirates. L’entreprise peut ainsi améliorer ses mesures de sécurité afin de protéger ses systèmes réels contre des attaques similaires à l’avenir.

Il est important de noter que l’utilisation de pots de miel nécessite une expertise technique pour mettre en place et configurer le système efficacement afin d’éviter les faux positifs. Il est également important de se conformer aux lois et règlements régissant les activités de surveillance et de sécurité afin d’éviter les problèmes juridiques.

Voyons une dernière technique (liste non exhaustive) de lutte contre les cyberattaques.

Le chiffrement de vos communications : VPN, SSL, TLS, IPsec

Nous n’allons aborder tous ces protocoles. Parlant des VPN : réseaux privés virtuels, ce sont des technologies qui permettent de crypter les communications sur un réseau public tel que l’internet. Les VPN permettent aux utilisateurs de se connecter à un réseau privé à distance en utilisant des protocoles de cryptage pour sécuriser les données transmises.

Voici un exemple de scénario dans lequel un VPN est utilisé :

Un employé d’une entreprise souhaite accéder aux ressources de l’entreprise, telles que des fichiers et des applications partagés, depuis son domicile. Pour ce faire, l’employé utilise un VPN pour se connecter au réseau privé de l’entreprise.

Lorsque l’employé initie la connexion VPN, il est authentifié auprès du serveur VPN de l’entreprise. Une fois authentifiées, toutes les données transmises entre l’ordinateur de l’employé et le réseau de l’entreprise sont cryptées et sécurisées. Les données sont ainsi protégées contre l’interception et l’espionnage pendant la transmission sur Internet.

Il est important de noter que la mise en place d’un VPN nécessite une configuration et une maintenance pour s’assurer que le système reste sécurisé et à jour. Il est également important d’utiliser des protocoles de cryptage robustes et de mettre en œuvre des procédures d’authentification fortes pour empêcher tout accès non autorisé.

Sachons que la sensibilisation des employés à la sécurité informatique est fondamental pour protéger votre entreprises contre les menaces informatiques, car les employés sont souvent les premières lignes de défense contre les menaces, et il est important qu’ils soient informés et formés pour reconnaître et éviter les risques potentiels.

En conclusion, protéger votre entreprise contre les cybermenaces reste essentiel pour la sécurité de vos données et de vos actifs numériques.

Pour cela, il est important de mettre en place une politique de sécurité à plusieurs niveaux : de l’utilisation d’outils de sécurité informatique tels que les antivirus et les pare-feux, à la mise à jour régulière des systèmes et des logiciels, la sauvegarde régulière des données importantes, l’utilisation de la cryptographie pour chiffrer les données sensibles et la sensibilisation des employés aux bonnes pratiques de sécurité. Ceux là vont vous aidez à renforcer la sécurité de votre entreprise et protéger vos actifs contre les cybermenaces courantes.