Panne majeure de Microsoft : Une leçon d’humilité dans le monde numérique

Le vendredi noir (19 juillet 2024) restera gravé dans les…

Le vendredi noir (19 juillet 2024) restera gravé dans les…

Des bâtiments intelligents aux villes futuristes, de l’e-santé aux montres…

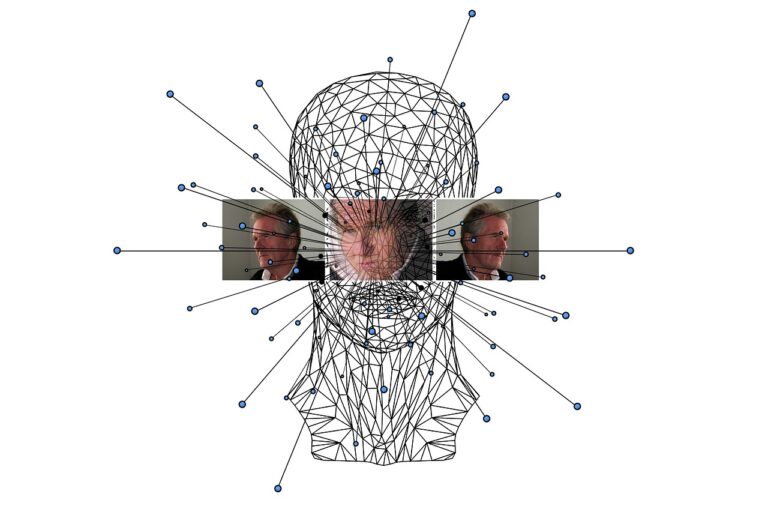

Avez-vous déjà été confronté à ces vidéos ou audios truqués,…

Dans cet article, je vais vous dévoiler la méthode pour…

Vous avez un site web, un blog, une chaîne YouTube…

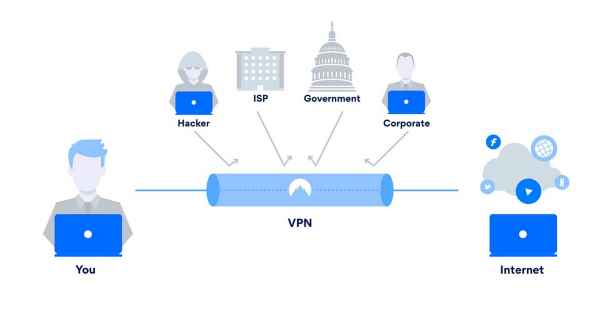

L’utilisation des VPN gratuits est-elle sans risque ? Faut-il s’en…

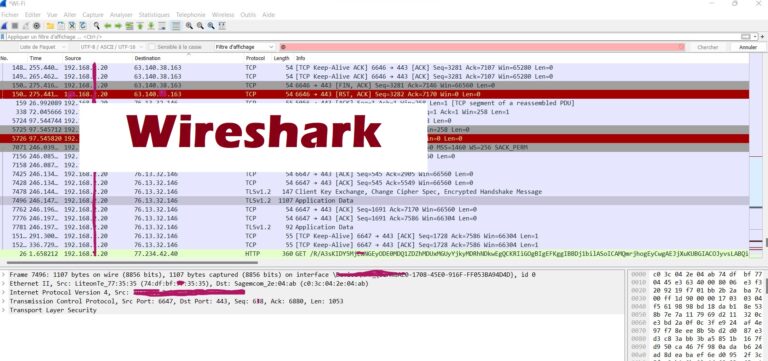

Protéger les systèmes informatiques et les réseaux contre les logiciels…

Etre un spécialiste sécurité IT est en vogue dans ce…

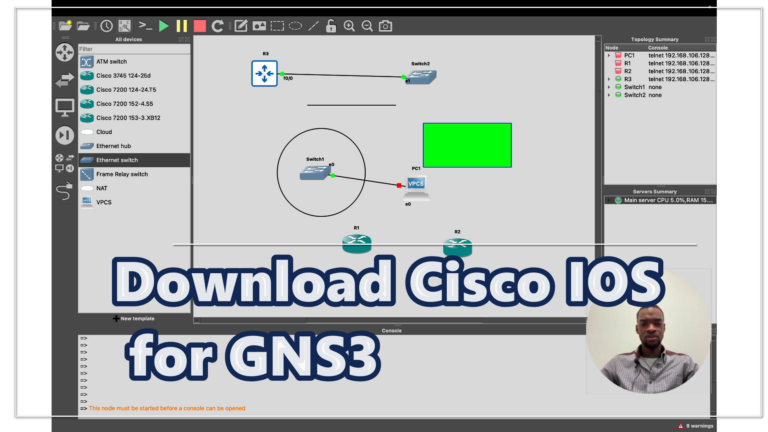

Avez vous besoin d’assurer la sécurité de votre réseau, d’améliorer…