Panne majeure de Microsoft : Une leçon d’humilité dans le monde numérique

Le vendredi noir (19 juillet 2024) restera gravé dans les…

Vous voulez savoir comment pirater et surtout comment sécuriser un système informatique, nous allons de cela ici : Linux, windows, kali linux, wireless, IOT, sécurité informatique….

Le vendredi noir (19 juillet 2024) restera gravé dans les…

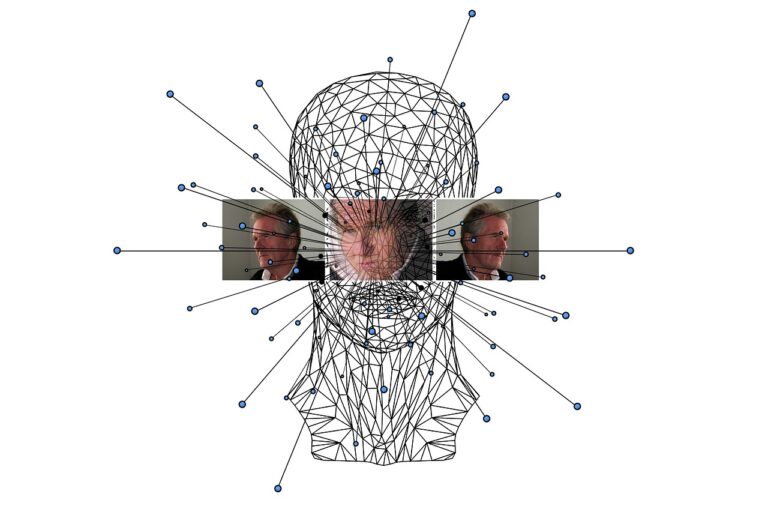

Avez-vous déjà été confronté à ces vidéos ou audios truqués,…

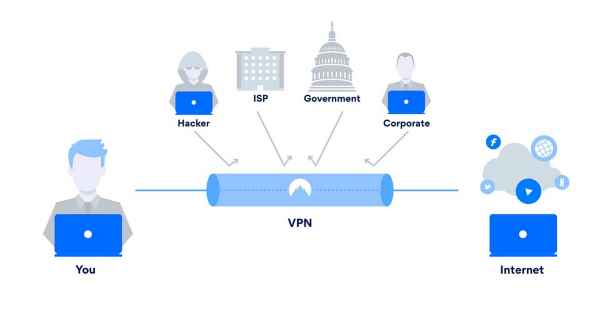

L’utilisation des VPN gratuits est-elle sans risque ? Faut-il s’en…

Protéger les systèmes informatiques et les réseaux contre les logiciels…

Etre un spécialiste sécurité IT est en vogue dans ce…

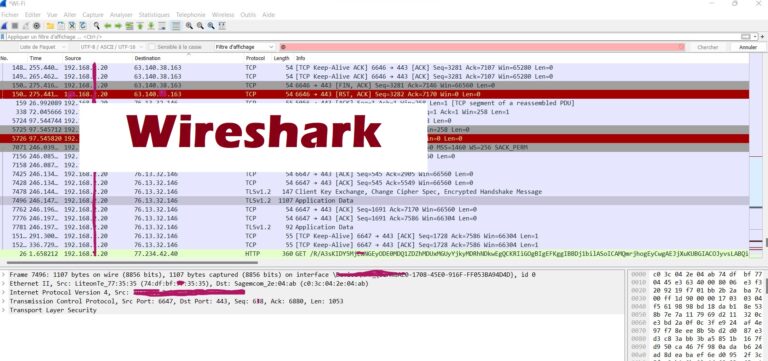

Avez vous besoin d’assurer la sécurité de votre réseau, d’améliorer…

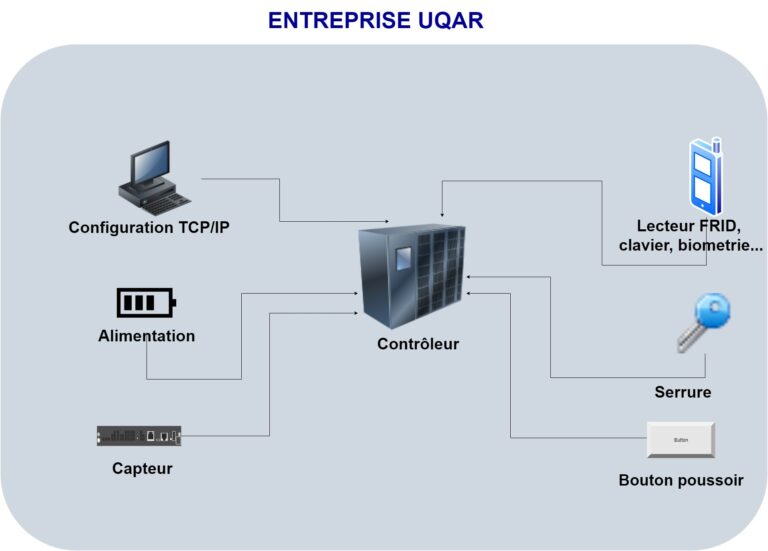

Savez-vous que le contrôle d’accès est l’une des pierres angulaires…

Parmi les bonnes pratiques en matière de sécurité, utiliser les…