Savez-vous qu’en 2021, 3 milliards de mots de passe et logins ont été piratés et diffusés sur des forums de piratage ? Cela concerne plus de 117 millions de comptes sur LinkedIn, Gmail, Netflix et Hotmail. Croyez-vous être à l’abri du piratage informatique ? Avez vous des procédures d’authentification ?

Dans cet article, j’aborde la sécurisation des systèmes informatiques grâce à des procédures d’authentifications multiples et exigibles dans l’écosystème numérique. Il est important de définir la manière dont les utilisateurs accèdent aux ressources dans n’importe quel système d’information. Y aller des mécanismes d’identification en passant par l’authentification pour une sécurité maximale.

Reflexion faite, vous remarquerez que les systèmes d’authentification sont essentiels en matière de sécurité. Pour tout accès à un système, on devrait s’authentifier. D’ailleurs, Facebook, Google, Microsoft, Apple et la plupart des applis mobiles le font pour assurer un minimum de sécurité de leurs utilisateurs.

En matière de sécurité des systèmes d’information, connaitre la procédure d’authentification est indispensable ! C’est un des points d’entrée du système.

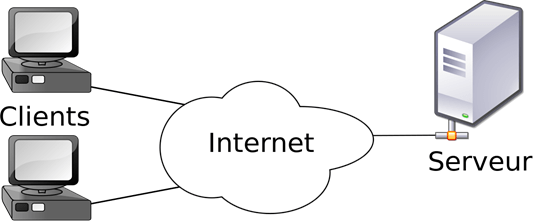

Pour mieux gérer les identités numériques ainsi que l’accès à nos ressources en entreprise, les utilisateurs doivent fournir un identifiant afin de pouvoir accéder aux données qui leur sont destinées. Ce processus est appelé l’identification. Cette phase est le premier contact de l’utilisateur aux services du système.

Ensuite vient la phase d’authentification qui permet de créer une session entre l’utilisateur et le système via l’identifiant associé à un mot de passe par exemple. Cette phase est plus sûre, car, elle permet de vérifier si l’utilisateur a droit ou non d’accéder aux services et applications. Cela permet de limiter les fraudes et de sécuriser mieux les systèmes d’information.

Nous verrons ensuite les mécanismes de gestion de l’identité numérique dans le cadre personnel avec la prolifération des réseaux sociaux et du big data, les types d’authentifications employés dans les organisations et le niveau de protection de chacun.

Vous saurez la difference qui existe entre une authentification dite simple et une authentification multifacteur. Toutes les deux répondent bien à des autorisations d’accès (lecture, écriture, exécution) ou pas en vérifiant l’identité de l’utilisateur et au besoin de sécurité du système (confidentialité, intégrité, disponibilité).

C’est quoi l’authentification ?

La sécurité, étant un domaine à la fois riche et complexe, il est primordial de se concentrer sur l’essentiel en respectant les exigences de celle-ci. C’est la phase 2 comme nous l’avons vu qui permet d’authentifier l’utilisateur en créant une session entre celui-ci et le système informatique grâce à son identifiant associé à un mot de passe, un code ou tout autre élement d’identification.

Les services informatiques, cloud, applicatifs, serveurs, nécessitent l’apport d’un élément de sécurité adéquate dans leur utilisation. En apportant des solutions au sein des entreprises, la gestion des identités, des contrôles d’accès et de l’accès aux données doivent être de rigueur.

En cette année 2021, une alerte a été divulguée par BGR, un site américain spécialisé dans la technologie a révélé que, plus de 3 milliards de mots de passe et logins ont été piratés et diffusés sur des forums de piratage. Une grande fuite concernant plus de 117 millions de comptes (LinkedIn, Gmail, Netflix et Hotmail). Ce qui sous-entend que l’on n’est jamais à l’abri du piratage d’où la forte recommandation d’utiliser des mots de passe forts à plusieurs caractères ou une authentification à double facteurs.

Quelles sont les techniques de sécurisation des systèmes d’information ?

Les techniques de sécurisation sont multiples dans la gestion de nos services. Parmi elles, l’authentification occupe une place de choix. Nous avons :

- Les contrôles d’accès ;

- La Gestion des identités et des accès ;

- L’authentification par certificat (site web sécurisé,) ;

- L’authentification par jeton ou Token ;

- L’administration des identités dans le cloud, etc.

Principe de la sécurité informatique

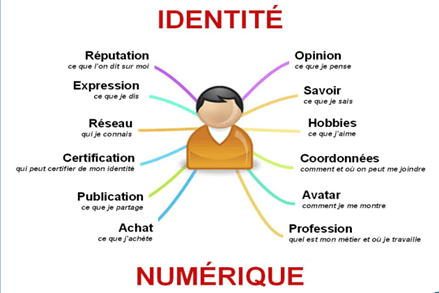

L’authentification consiste à fournir une identité pour pouvoir accéder à une ressource. Dans notre cas de figure, l’identité dite numérique fait allusion à une preuve – un mot de passe, un numéro d’immatriculation, un NAS, un code bancaire, une photo, une empreinte digitale, un numéro de téléphone, un code postal, ou toute autre information pouvant être une preuve d’identification exploitable sur internet.

Lorsqu’on veut accéder à système, un logiciel ou échanger avec une personne de manière électronique de manière sécurisée, il faut respecter un certain nombre de mesures de sécurité : vérifier et approuver l’identité de la personne ou de l’entité. C’est l’authentification.

L’objectif étant de sécuriser notre système, l’accès aux ressources est régi par plusieurs techniques impliquant une identification des utilisateurs par le biais d’un login, d’un mot de passe, d’un code secret, d’une réponse confidentielle afin d’approuver l’authentification. Ceci se fait de plusieurs manières et répond au besoin d’intégrité, de confidentialité des données comme nous l’avions vu sur le thème 01.

Comprenre l’identité numérique et la gestion de l’identité numérique

L’ensemble des informations que nous produisons en ligne constituent notre identité numérique. Certains parlent de nos traces sur le web !

Prenons le cas des réseaux sociaux. Aujourd’hui, nous sommes tous (presque) sur Facebook. Nous faisons des postes, des commentaires, nous publions nos photos et échangeons sur Facebook Messenger. Nous naviguons sur des sites web, des applications, des forums où nous nous sommes inscrits.

Ces plateformes gardent des traces de notre passage, et Google via ses algorithmes de recherche capturent tout le trafic de recherche, collecte ces informations pour les rendre publiques. Aujourd’hui pour connaitre l’identité numérique d’une personne, il suffit de s’adresser à Google.

Ces données qui circulent sur internet qui peuvent être nos images, nos données bancaires, nos commentaires, notre adresse IP et coordonnés GPS, nos vidéos sont sensibles et doivent évidemment être bien gérées et protégées. L’ensemble de ces informations qui constituent notre vie privée est en fait notre image sur internet : l’e-réputation.

Alors comment gérer son identité numérique ?

Comoment gerer son identité numérique ?

Comme nous parlons de sécurité, il est super intéressant de protéger son identité numérique. Avec l’explosion du big data, de l’internet des Objets avec plus de 11,2 milliards d’IoT connectés dans le monde en 2017 selon IDATE DigiWorld, les enjeux sont énormes.

Encore l’effet des réseaux sociaux où l’on publie tout ce qu’on veut, les systèmes de stockage cloud où l’on stocke toutes nos données pour nous faciliter la vie, le pari n’est pas gagné. Il faut tout de même appliquer une certaine politique de sécurité pour minimiser les risques.

Être connecté, c’est être vulnérable ! L’infection peut nous atteindre sur le simple fait que sommes en ligne. En tant qu’internaute, contrôler ses activités en ligne, savoir quoi publier, quand le faire et sur quel média avec toute la confidentialité qui s’y est doivent être une mission. Voyons quelques étapes et stratégies de protection.

- Utiliser des mots de passe forts pour accéder à vos comptes ;

- Appliquer une double authentification ;

- Sur les réseaux sociaux, gérer et bien configurer les paramètres de confidentialité ;

- Eviter de cliquer sur n’importe quel lien en vérifiant toujours sur le site officiel ;

- Protéger son terminal (ordinateur et téléphone) via des antivirus et des pares-feux ;

- Naviguer toujours en HTTPS pour chiffrer vos données ;

- Chiffrez votre téléphone (verrouillage, blocage SIM, Antivol…) ;

- Cryptez vos courriels (mailvelope, proton mail…) ;

- Mettre à jour vos logiciels ;

- Activez Google alerte pour vous tenir au courant de votre e-réputation ;

Conclusion

Il faut garder en tête que les pirates sont aux aguets, que cela soit votre téléphone, des applications ou n’importe quel appareil dont vous utilisez, definissez un paramètre de sécurité pour son accès. Divers techniques existent pour renforcer la sécurité d’accès de vos systèmes : des mots de passe, des codes, la biometrie, le chiffrement qui sont des types d’authentification pour se connecter à votre appareil.

Nous verrons les mécanismes d’authentification les plus utilisés grace à l’avancée technologiques et les protocoles qui vont avec dans ce prochain article.