Avez-vous déjà reçu un mail étrange où l’on vous demande de cliquer et d’entrer vos informations de connexion, de réinitialiser votre mot de passe ou de rentrer vos données bancaires pour un remboursement sans que vous vous doutiez de quoi ce que ce soit ? Cela peut vous arriver.

C’est probablement du phishing contenant des codes malveillants. Vous savez, les services de messagerie par email sont les plus attaqués dans le monde.

Ce présent rapport matérialise concrètement un premier pas sur le thème de la sécurité informatique en générale et le contrôle d’accès en particulier qui est un sous domaine de cette dernière.

Particulièrement, le domaine me passionne, car être un ingénieur de sécurité, c’est être au cœur des systèmes d’information.

Dans ce cours, je mets en lumière les exigences dans le domaine de sécurité informatique, puis les objectifs de celle-ci, les risques, ainsi que les critères pour mieux protéger ses données individuelles ou à l’échelle d’une organisation.

En ce 21ème siècle, laissez moi vous dire que les enjeux en matière de sécurité des données sont élevés, d’où l’importance d’avoir une vision globale sur celle-ci.

En tant que DSI, vous devez vous poser un certain nombre de questions : comment protéger mon infrastructure contre les cyberattaques ? Comment gérer les différentes vulnérabilités ? Quels sont les menaces encourues (attaques déni de services, injection SQL, etc.) ?

Que l’on soit une organisation, un particulier, c’est en répondant à ses questions qu’on se prépare, qu’on réalise une défense sécuritaire de ses données. C’est une des missions principales de chacun au quotidien dans ce monde hyper connecté.

Pour se rendre compte de notre vulnérabilité aux attaques, lisons ce que Benoit Dupont, titulaire de la Chaire de recherche du Canada en sécurité, identité et technologie de l’Université de Montréal dit sur Radio-Canada :

« Globalement, nous sommes tous exposés à ce type d’attaque. Les cyberattaques mettent en lumière notre dépendance extrême à la technologie numérique, qui reste très mal protégée ».

Les Statistiques montrent que le nombre d’attaques et les coûts investis dans la sécurité sont énormes. Le coût d’une attaque informatique se chiffre à des millions de dollars $. Du coup, dans cet univers profond et mystérieux, on doit se poser la véritable question de savoir : quel est le but de la sécurité informatique ?

Empêcher l’accès à des ressources non autorisées sur des systèmes d’information en utilisant un ensemble de moyens qui peuvent être techniques, humaines, physiques et même juridiques dans le but de maintenir l’intégrité, la disponibilité et la confidentialité des données.

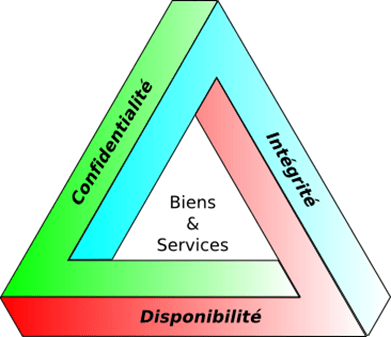

Êtes-vous d’accord avec moi avec cette définition ? Enfin de compte, la sécurité informatique exige trois éléments essentiels : l’intégrité, la disponibilité et la confidentialité. Abordons ces éléments en détails dans les lignes qui suivent.

Fondements, objectifs et grands principes de la sécurité informatique

En utilisant les réseaux sociaux, nos comptes en banques, navigant sur internet, en partageant nos coordonnées, etc. Nous produisons des données au quotidien, ce sont des données qui méritent d’être protégées. L’information, c’est de l’or. Il faut donc garantir une politique de sécurité de l’information.

Garantir la confidentialité, l’intégrité et la disponibilité des ressources qu’elles soient matérielles ou logicielles aux personnes autorisées est un pilier de la sécurité. Les contrôles d’accès jouent un rôle de taille dans ce sens avec l’amorçage des systèmes d’authentification multifacteur à caractéristiques biologiques.

Explication sur ce triangle de la sécurité.

a) La confidentialité

La sécurité exige la confidentialité. Ceci en ne permettant pas aux personnes non autorisées, non authentifiées d’accéder à des ressources qui leur sont confidentielles. Une politique de droits d’accès et de permissions est exigée à toute personne voulant accéder aux données.

b) La disponibilité

Elle exige l’accessibilité aux ressources à tout le temps défini de manière sécurisée et permanente. Et donc, on peut considerer comme une » propriété d’un système informatique capable d’assurer ses fonctions sans interruption, délai ou dégradation, au moment même où la sollicitation en est faite ».

c) L’intégrité

Elle est exigée par la sécurité informatique dans ce sens que, les ressources doivent être complets et non altérées lors de leur exploitation dans les systèmes.

Au-delà, on peut ajouter la traçabilité des données dans les systèmes durant les transactions et l’authentification permettant aux personnes authentifiées (login et mot de passe) d’accéder à des ressources.

Quels sont les domaines d’application de la sécurité informatique

- Systèmes d’alarme intégrés ;

- Système de sécurité électronique : contrôle d’accès – application ou logiciel ;

- Sécurité par systèmes de caméras de surveillance ;

- Sécurisation des données stratégiques militaires ;

- Sécurisation des données bancaires et des entreprises ;

- Mise en place au sein d’une politique de sécurité d’entreprise à l’aide de la DAC (contrôle d’accès dynamique) avec un Server Windows pour gérer le quota, des autorisations de partage de fichiers ;

- Etc.

Au-delà des systèmes informatiques, il faut rappeler qu’on peut appliquer la sécurité à la personne, ce qui est donc la sécurité physique et personnelle.

Pourquoi sécuriser son système d’information ?

Les risques sont énormes au niveau personnel et celui des entreprises. « Dans une récente étude, IBM estime le coût moyen d’une brèche de données à 3,86 millions $ pour les entreprises canadiennes, tandis que, selon Cisco, 53% des cyberattaques causent des dommages excédant 500 000 % USD. » Source : Intelligence TI. Intelligence humaine(iti.ca).

Donc, voici quelques conséquences non des moindres à prendre en compte :

- La perte de données ;

- La faillite de l’entreprise ou de l’organisation ;

- Impossibilité d’accès au site web et aux messageries ;

- Collecte massive et vol de données ;

- Espionnage industriel

- Divulgation des informations sensibles ;

- Nuisance à l’éducation des enfants ;

- Etc.

Quelles sont les lois sur la sécurité informatique ?

« La Loi sur la protection des renseignements personnels et les documents électroniques (« LPRPDÉ ») donne une certaine orientation sur les démarches qui constituent des mesures de protection des renseignements personnels au Canada. Toutefois, la LPRPDÉ énonce simplement que : a) les renseignements personnels devraient être protégés au moyen de mesures de sécurité correspondant à leur degré de sensibilité; b) la nature des mesures de protection varie en fonction du degré de sensibilité, de la quantité, de la répartition et du format des renseignements et de leurs méthodes de conservation; c) les méthodes de protection devraient comprendre des moyens matériels, organisationnels et techniques; et d) des précautions doivent être prises au moment du retrait ou de la destruction de renseignements personnels ». Source – fasken.com

Par quoi commencer en sécurité informatique ?

Savoir comment les données circulent sur le réseau est extrêmement important. À cela, ajouter la connaissance des équipements et leur mode de fonctionnement. Vous savez, la règle d’or en matière de sécurité, c’est qu’il n’y a jamais une sécurité à 100%.

Ce qui veut dire qu’on peut toujours trouver un moyen de hacker un système. Vous pouvez par exemple protéger votre matériel, mais l’attaque peut passer par le trafic, donc l’intermédiaire ou la liaison entre les équipements.

Certes il y a beaucoup de choses à apprendre dans ce tumulteux web. Cependant, la sécurité informatique est un domaine vaste. Quand on s’élargit, la sécurité peut aller au delà de l’aspect logique. Il y a la protection physique aussi.

Je ne peux le détailler totalement ici. Cela nécessiterait un autre article. Néanmoins, apprenez les réseaux informatiques, comment ils fonctionnent, le mode de transmission et réception des données par le matériel, ainsi que les protocoles qui interviennent, pourquoi ne pas passer une certification CCNA et faire moult exos en ce sens.

N’hesitez pas à suivre des cours. Alors, voici une question importante !

Quels sont les bons gestes en matière de sécurité ?

Certes il y en a plusieurs, voici quelques-uns :

- Éviter de cliquer sur n’importe quel lien (vérifier sur le site officiel) ;

- Le facteur humain – toujours être prudent ;

- Utiliser des mots de passe forts (phrases de passe, caractères spéciaux, longs…) ;

- Utiliser des outils de sécurité qui sont à jour – antivirus, firewall ;

- Être toujours vigilant, on n’est jamais totalement sécurisé ;

- Pour les systèmes d’information, faire un audit d’intrusion pour trouver des vulnérabilités ;

- Sauvegarder ses données ;

- Limitez les autorisations d’accès aux ressources ;

- Sécurisez chaque poste de travail ;

Pour terminer, même s’il est difficile de garantir une sécurité totale à 100%, il est cependant primordial d’œuvrer en appliquant toutes les politiques de sécurisation des systèmes d’information.

Conclusion

Nous comprenons par là que la sécurité est un enjeu majeur pour les entreprises. De ce point de vue, ils ont besoin de de tracer leurs accès informatiques, de manière physique – dans un bâtiment, un site – ou de manière logique, des fichiers informatiques, dans leurs systèmes d’information.

Les deux, couplés permettent de définir les autorisations d’accès d’entrée et de sortie dans un bâtiment ou la restriction du nombre d’utilisateurs sur le système dans le but de protéger les usagers et leurs biens.

Nous verrons dans les articles prochains, les contrôle d’accès qui sont un sous-domaine de la sécurité informatique. Efficaces dans la gestion des ressources, des biens et des services pour les entreprises.

Nous aborderons leurs modes de fonctionnement et comment ils analysent les différents événements en fonction de la politique de sécurité mis en place.

Bonjour, cet article fournit une analyse détaillée et pertinente des enjeux essentiels liés à la sécurité informatique univirtual. En tant qu’expert dans le domaine, je trouve les points abordés particulièrement éclairants et indispensables pour quiconque cherche à renforcer la sécurité des systèmes d’information au sein d’une organisation.Le phénomène du phishing mentionné au début est un exemple concret de la manière dont les cyberattaque univirtual peuvent exploiter les vulnérabilités des utilisateurs pour compromettre les systèmes d’information. Il est essentiel que les entreprises mettent en place des mesures robustes pour contrer ces menaces, notamment des systèmes de contrôle d’accès rigoureux. L’importance de la confidentialité, de l’intégrité et de la disponibilité des données est bien soulignée et représente le fondement de toute stratégie de cybersécurité univirtual efficace.L’article aborde également la nécessité d’une protection globale, incluant les contrôles d’accès physiques et logiques. Les contrôles d’accès physiques, comme les systèmes de sécurité électronique et les caméras de surveillance, protègent les ressources matérielles contre les accès non autorisés. En parallèle, le contrôle d’accès logique, via des systèmes d’authentification et des politiques de gestion des permissions, assure la sécurité des données numériques contre les cyberattaques. Cette double approche est cruciale pour une défense en profondeur.Le triangle de la sécurité informatique https://www.univirtual.ch/fr/business-core/hosting-network-cybersecurity/network-cybersecurity – confidentialité, intégrité et disponibilité – est bien décrit et constitue un guide précieux pour évaluer et améliorer la sécurité des systèmes d’information. La protection des données personnelles et des informations sensibles est devenue une priorité incontournable, et l’article met en lumière la nécessité d’une politique de sécurité solide pour éviter des conséquences graves telles que la perte de données ou l’espionnage industriel.