Le moins qu’on puisse dire, ce que les enjeux sur la cybersécurité sont énormes ! Savez-vous qu’en cette année 2021, une alerte a été divulguée par BGR, un site américain spécialisé dans la tech révélant une fuite massive de plus de 3 milliards de mots de passe et logins piratés et diffusés sur des forums de piratage ?

Avec l’explosion du big data, de l’internet des Objets avec plus de 11,2 milliards d’IoT connectés dans le monde en 2017 selon IDATE DigiWorld, il est fondamental de s’y préparer et savoir protéger son identité numérique. Nous allons aborder quelques notions sur les attaques en Cybersécurité, le hacking et comment protéger son identité numérique est essentiel ?

L’essor d’Internet va crescendo avec des milliards de connectés. Avec cet élan, la moindre vulnérabilité peut être fatale. Cela peut aller à l’attaque des systèmes, le vol des données bancaires…. alors comment protéger son identité numérique ?

Avec 4,39 milliards d’internautes dans le monde, protéger son identité numérique est de rigueur. Internet est devenu un champ de bataille où tous les coups sont permis. S’exposer à dessein c’est à nos risques et périls.

Le cas des réseaux sociaux ?

Prenons le cas des réseaux sociaux. Aujourd’hui, nous sommes tous (presque) sur Facebook. Nous faisons des postes, des commentaires, nous publions nos photos et échangeons sur Facebook Messenger. Des sites web, des applications, des forums où nous nous sommes inscrits gardent des traces de notre passage, et Google via ses algorithmes de recherche qui capturent tout le trafic de recherche, collecte ces informations pour les rendre publiques. Aujourd’hui pour connaitre l’identité numérique d’une personne, il suffit de s’adresser à Google.

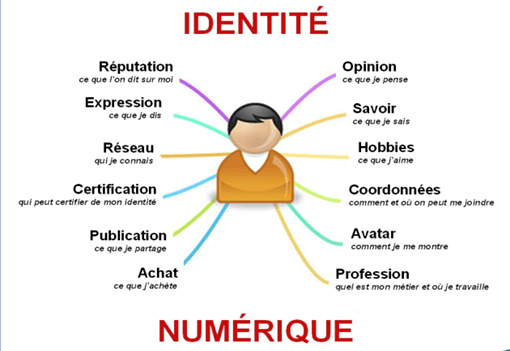

Ces données qui circulent sur internet qui peuvent être nos images, nos données bancaires, nos commentaires, notre adresse IP et coordonnée de localisation, nos vidéos sont sensibles et doivent évidemment être gérées et protégées. L’ensemble de ces informations qui constituent notre vie privée est en fait notre image sur internet : l’e-réputation qui peut être positive ou négative. Alors il faut gérer son identité numérique !

Imaginez qu’un inconnu dispose de votre numéro de sécurité sociale, votre NIP, de vos données bancaires, vos documents professionnels, brefs de vos données personnelles et qui plus est à Kuala Lumpur. Voulez-vous que cela vous arrive ?

C’est vraiment frustrant. Alors quelles sont les stratégies à adopter pour minimiser les risques, protéger son identité numérique ?

J’ai eu droit à un atelier de formation très riche sur la cybersécurité qui a réuni plusieurs acteurs blogueurs, activistes, journalistes venus de plusieurs pays.

Le débat sur le sujet était passionnant, l’enjeu grandissant en ce sens que l’internet, les réseaux sociaux sont devenus notre quotidien. Nous y sommes tout le temps soit pour le travail ou pour le simple plaisir de réseauter. Alors la question de protection de notre identité numérique devient essentielle.

L’impression des uns et des autres m’a laissé dans un sentiment d’appréhension. La réalité sur le cyberespace est palpable. Plus la technologie avance, plus ça devient dangereux.

C’est à se demander, comment comprendre que le géant Google puisse nous montrer un restaurant que nous avons vu la journée sur notre barre de navigation ?

Par quel miracle Facebook parvient-il à nous suggérer une personne inconnue qui se trouve juste à coté de nous lors d’un séminaire de formation par exemple? Nous espionnent-ils ? Cette question mérite une réponse.

Le moins que l’on puisse dire, c’est que le cyberespace échappe à notre contrôle. Eh l’essor d’Internet va crescendo avec des milliards de personnes connectées. Avec cet élan, la moindre vulnérabilité peut être fatale. Cela peut aller à l’attaque des systèmes, le vol des données bancaires, l’accès à des réseaux sans fil, des sites web ou de votre compte perso.

Laissez moi vous narrer cette histoire.

C’est l’histoire d’un jeune du nom de Michel qui, à l’âge de 6 ans avait déjà un ordinateur. Fasciné par cet outil et pour ce qu’il pouvait faire avec, a 12 ans il était déjà un pirate renommé. Cela lui a permis à 15 ans d’intégrer un des groupes de piratage les plus puissants de son temps. Il en était honoré et voulait faire ses preuves. Pour le réaliser, il créa une arme informatique puissante pour s’en prendre à son adversaire. Mais avant il devait en être rassuré. Pour le tester, alors il visa un site internet connu. Il programma son virus et le lança sur le site. A sa surprise générale, l’offensive fut totale : une attaque appelée déni de service avec des millions de demandes à la seconde. Le site s’effondra carrément…

Ce récit est un pan du piratage se réalisant sur le web, on n’est jamais à l’abri des attaques.

Cependant, loin de moi l’idée de vous rendre parano, il est primordial de connaitre son identité numérique, les motivations qui pousseront quelqu’un à s’attaquer à vous avant de vous protéger. C’est extrêmement important !

Les différents types d’attaques sur la toile

Les accès sans fil non sécurisés

S’infiltrer dans des systèmes via des réseaux sans fil est devenu plus élémentaire, plus vif. Beaucoup d’entreprises détiennent des accès sans fil qui se trouve être une porte ouverte aux attaques.

Des individus malveillants le font avec des outils adaptés pour voler des infos personnelles, des données de l’entreprise ou des cartes de crédit pour se faire de l’argent. Chacun à ses motivations. Eh donc, veuillez à sécuriser et même rendre invisible vos accès sans fil.

Le détournement de flux

Est une technique qui permet de rediriger le flux réseau vers un serveur ou un client. Cela se passe par des failles de sécurité sur un accès sans fil, un compte non protégé…

Attaque des systèmes

Pour accéder à des services d’informations, les pirates utilisent différentes techniques :

- Le cheval de Troie est un programme qu’on peut inclure dans un fichier que vous pouvez recevoir par mail par exemple. Dès qu’on l’exécute, il modifie ou récupère vos informations et les transmettent aux pirates.

Pour s’en protéger, ayez un anti-virus. Assurez-vous qu’il est toujours à jour afin qu’il intègre dans sa base de données la signature du cheval de Troie.

- Le backdoor est un accès caché sur un système ou application. Le pirate pourra accéder à vos données par cette porte dérobée.

- Les virus, ce sont des programmes dont le but est de paralyser un système. Ils infectent et se propagent sur le système en effaçant des fichiers, formatant des disques et peut arrêter votre système. La plupart de ces virus existent sur des systèmes Microsoft. Linux est plutôt protégé par la limitation des droits d’accès.

Pour s’en protéger ayez un antivirus à jour. Evitez de télécharger des applications, des logiciels qui ne sont pas sûrs. Allez toujours sur le site officiel.

- Les vers sont similaires aux virus, ils se propagent sur le réseau en cherchant des failles. Ils peuvent t’infecter sur le simple fait que tu es connecté sur internet.

- Les rootkits, un petit programme qui permet d’automatiser la dissimulation et l’effacement des traces du pirate sur votre serveur. Il peut cacher ses traces, les ports ouverts et modifier les commandes admin d’un système.

Comment protéger son identité numérique ?

Être connecté, c’est être vulnérable ! L’infection peut atteindre sur le simple fait que tu es en ligne. En tant qu’internaute il faut contrôler ses activités en ligne, savoir quoi publier, quand le faire et sur quel média avec toute la confidentialité qui s’y est. Voyons en 8 étapes quelques stratégies de protection.

Proposez vos comptes avec des mots de passe sûrs

Être protégé c’est avoir la confidentialité, l’intégrité et la disponibilité des données. Ce sont des éléments clés. Et je pense que la définition d’une politique de sécurité sur vos comptes est la première des choses. Il faut savoir définir votre mot de passe propre à vous. Le principe voudrait que vous ayez un mot de passe compliqué pour les autres et facile pour vous.

Il est important de définir les règles de confidentialité et la politique de mot de passe à mettre en œuvre. Je vous suggère d’avoir un mot de passe :

- Au moins 8 caractères avec des majuscules et minuscules ;

- Ajoutez des caractères spéciaux ;

- A renouveler chaque fois selon votre politique de confidentialité ;

- Définir une phrase de passe

Chiffrez vos navigations

On surfe sur le web à la recherche de la bonne information, autant naviguer en toute sécurité. Sur les pages web, des protocoles de chiffrement de données sont disponibles. Il faut s’en servir. Veuillez toujours observer sur votre page de navigation en haut à gauche le petit cadenas vert disponible : c’est le chiffrement avec le protocole HTTPS. Cela va permettre de chiffrer vos données et vous mettre à l’abri.

N’hésitez pas à changer de navigateur de temps en temps ou utiliser la navigation privée que Google nous offre.

Chiffrez votre téléphone

Aujourd’hui le mobile occupe une place importance dans l’utilisation de l’internet. Sur 100, 90 personnes utilisent le mobile. Vous devez être le seul capable d’accéder à votre téléphone, et si par inadvertance quelqu’un arrivait à y accéder, chiffrez vos données sensibles pour l’en empêcher. Il existe une panoplie d’outils capable de chiffrer vos mails, c’est le cas de Mailvelope une extension permettant de crypter vos messages via Gmail. Chiffrez vos conversations via des applis comme Messenger, WhatsApp… quelques conseils de protection :

- Activer bloquer la carte SIM (Menu-paramètres-sécurité-blocage SIM)

- Activer verrouillage téléphone

- Créer et sauvegarder le password

- Chiffrer l’appareil

- Désactiver le wifi

- Désactivez la fonction Near Field Communication s’il existe.

- Désactiver le GPS et le Bluetooth.

Mettez vos logiciels à jour

Linux et le Mac sont plus sûrs. Cependant avec plus de 90% d’utilisateurs Windows c’est moins évident. Gardez toujours votre système et tous vos logiciels de sécurité à jour. Cela limite les risques d’attaques. Quand vous y pensez l’objectif d’une mise à jour est la correction des failles de sécurité. A côté, mettez un antivirus de préférence payant. Kaspersky en est un des plus connus. Par ailleurs utilisez Veracrypt qui est un logiciel de cryptage des données. Il sécurise, chiffre une partition dans votre machine.On peut créer une partition et le chiffrer afin de cacher vos données sensibles.

Utilisez un VPN (Virtuel Private Network)

Vous voulez préserver votre vie privée, utilisez un VPN. Vous savez, lorsque vous êtes connecté sur internet, on attribue un identifiant. C’est votre adresse IP à travers laquelle on peut connaitre votre position et ce que vous faites. Donc, Il est important d’utiliser un VPN pour masquer votre navigation, crypter vos données. Comme ça, vous surfez de manière privée et anonyme. Plusieurs types de VPN selon les performances : Tor Browser, Psiphon, VPN PPTP, SuperVPN… ils assurent :

- Antonymie de l’origine de votre connexion TCP et de messagerie

- Utilise le Protocole HTTPS

- Masquer votre adresse IP

- Chiffrer votre connexion

- Contourner la censure

Cependant il est déconseillé d’utiliser vos réseaux sociaux sur Tor.

Se protéger sur les réseaux sociaux

Quels sont ceux qui ont lu les CGU (Conditions Générales d’Utilisation) de Facebook avant d’y souscrire ? C’est une question posée par mon ami Sally Bilaly Sow formateur en Cybersécurité lors de notre atelier. 95% n’ont pas pu lever la main comme pour dire que nous sommes de fois victimes de nous-mêmes.

Aujourd’hui, nous sommes plus exposés sur les réseaux sociaux qu’ailleurs à cause de nos publications intempestives, l’exposition de nos photos…

Sur chaque réseau social que nous utilisons, nous devons veiller à paramétrer la sécurité : qui aura accès à nos données, qui pourra nous identifier ou télécharger nos photos… bref veillons strictement à ne pas divulguer toute sorte d’informations personnelles.

Utilisez les applications chiffrées comme Signal, Telegram, WhatsApp et pourquoi pas la conversation secrète de Messenger.

Activez Google Alerte sur vous

Et si vous receviez une alerte à chaque fois qu’il y a une activité sur votre nom ? Comme on n’est jamais à l’abri, faite en sorte de savoir ce qui se passe à propos de vous sur internet. C’est la meilleure manière de faire un checking à propos de vous. Rendez-vous sur Google alertes pour le faire.

Protégez vos mails

L’emailing a gagné le terrain avec le blogging et d’autres activités professionnelles. Malheureusement certaines attaques viennent de là. Un simple fichier, un lien frauduleux, vous cliquez et Oops !

Je vous recommande de ne pas ouvrir un mail dont vous n’êtes pas sûr, de chiffrer vos mails avec les outils adéquats comme Mailvelope, d’utiliser tous les paramètres de sécurité de votre compte de messagerie Gmail, Yahoo pour minimiser les risques. Utilisez un mail jetable s’il le faut avec Yopmail.

C’est quoi le phishing ?

Ne vous arrive-t-il pas de recevoir des mails qui vous dit que vous avez un problème sur votre compte en banque, de cliquer sur un lien pour régler le problème ? Pouf dès que vous entrez vos infos bancaires, elles sont récupérées par des individus malveillants qui vont vous escroquer.

La solution de protection est la suivante :

- Évitez de cliquer sur n’importe quel lien;

- Évitez des transactions bancaires à partir d’un accès sans fil public;

- Vérifiez si la navigation est chiffrée – protocole https;

- Vérifiez toujours les liens que vous recevez;

- Aller sur un navigateur et tapez le lien pour vérifier l’authenticité du lien;

Le fact-checking et fake news.

Avec l’explosion des réseaux sociaux, les fakenews font rage et le risque de désinformation lié à internet est énorme. Savoir y puiser les bonnes informations est un meilleur moyen de préserver son identité numérique.

Autant il y a du monde sur internet autant il est pollué. La manipulation des informations devient quotidienne. Comment sortir de ce tohubohu entant qu’activistes, blogueurs ou journalistes et trouver les bonnes informations ?

Tant mieux, il se trouve qu’il y a une panoplie de plateformes de vérification qui nous corrigent ces failles.

- Des liens : https://africacheck.org et https://firstdraftnews.org

- Pour vérifier l’auteur d’un Twitter : http://ctrlq.org/first

- Pour vos vérifications d’image : EXIF Viewer

- Pour des Vidéos sur les réseaux sociaux : Plugin Invid (utilisable sur chrome)

Puisque nous y sommes, gardons les bonnes habitudes avec des réflexes d’appliquer à tout moment ces conseils-ci haut. Si ça vous a été utile, n’hésitez à me donner vos impressions.