Parmi les bonnes pratiques en matière de sécurité, utiliser les techniques d’authentification est un meilleur moyen de lutter contre les attaques et minimiser les vulnérabilités. D’ailleurs, » une statistique récente montre que 80% des cyberattaques réussissent en s’appuyant sur des mots de passe faibles ou volés ».

Dans un monde où les cyberattaques font rage, les entreprises se précipitent pour sécuriser leur réseau informatique.

Dans cet article, je vais vous donner un éclaircit sur les mécanismes d’authentification. Un guide d’authentification pas à pas sur le mode de fonctions et de sécurisation des systèmes d’informations.

Vous savez, la connexion par mot de passe sur des systèmes est l’une des vulnérabilités à ne jamais occulter. Que cela soit en entreprise ou dans le cadre personnel, l’utilisateur doit se connecter pour accéder aux ressources dont il a besoin

Exemples d’utilisation des techniques d’authentification

S’il y a bien un point d’entrée dans un système, c’est le mot de passe. Il doit être fort. Des types d’attaques par mot de passe sont récurrentes. Les mots de passe faibles sont une véritable source de problèmes en sécurité informatique. Il faut appliquer les bonnes pratiques de cybersécurité.

Les types d’attaques par mot de passe

L’une des attaques les plus courantes sur le cyberespace (réseaux informatiques, systèmes, ordinateurs …) est le cassage du mot de passe. Vous savez, les techniques d’authentification par mot de passe sont courants. De ce fait, la plus simple des sécurité consiste à mettre en place un mot de passe.

Malheureusement, beaucoup de personnes utilisent leur date de naissance, leurs noms de famille ou des trucs familiers pour se constituer un mot de passe. Ce qui est à éviter. L’obtension des mots de passe par ingénierie sociale serait une approche dangereuse.

Certes, il y en a plusieurs. Il faut les connaitre et essayer de les déjouer.

- Attaque par dictionnaire

- Interception de trafic

- Attaque de l’intercepteur

- Force brute

- Attaques d’ingénierie sociale

- Attaque de l’enregistreur de frappe

Les types d’authentification

Avec l’avancée technologique, les techniques d’authentifications sont relativement nombreuses. Comme je l’ai dit tantôt, le recours à des mots de passe, des codes chiffrés, des protocoles d’authentification ou même la biometrie sont utilisées pour pallier aux differentes attaques.

Nous avons …

L’authentification simple

C’est une authentification faisant appel à un seul facteur pour accéder aux ressources. Le mot de passe par exemple.

Authentification par mot de passe

- Technique de définition d’un mot de passe fort ;

- Phrase de passe ;

- Mot de passe unique ;

- Utiliser les gestionnaires de mot de passe (lastpass, keepass…) ;

L’authentification basé sur les certificats

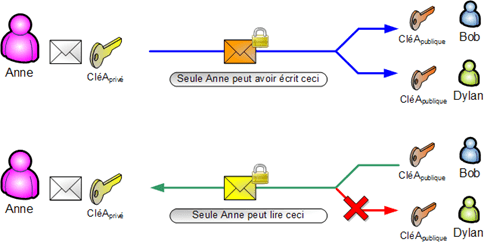

Cette méthode a pour principe d’échanger des clés privées et publiques pour approuver l’identité de l’utilisateur. Généralement utilisé pour des accès à des données sensibles comme les données bancaires, ce dernier voulant ouvrir une session avec le serveur reçoit une clé publique qu’il aura à vérifier.

Si le certificat est valide, il va ouvrir une session sécurisée avec le serveur en renvoyant la clé publique et une clé chiffrée de session.

Le canal étant créé, les données vont transités de manière chiffrée entre les deux interlocuteurs grâce aux mécanismes de certificats. Seuls les deux qui pourront décrypter les infos à travers leurs clés de défrichement.

Authentification multifacteur ou multiple

Pour éviter tout accès non autorisé, cette authentification requiert plusieurs facteurs pour accéder aux ressources. Nous avons l’authentification à double facteur comme exemple. Généralement il peut y avoir : un mot de passe, une question de sécurité que vous seul connaissez, un numéro de téléphone etc.

L’authentification à deux facteurs, encore plus sécurisée, cette méthode exige à s’authentifier deux fois sur votre terminal, même si votre login et mot de passe sont connus. Il faut un troisième élément de protection afin d’accéder à vos comptes.

Cette double authentification est activable sur vos comptes réseaux sociaux comme Facebook, vos sites internet, vos applications.

Par exemple, pour me connecter à ma banque RBC, je dois rentrer mon identifiant et mot de passe, il se présente une troisième question que je dois répondre pour m’authentifier.

Il est applicable aussi à votre téléphone avec l’authentification par code et par empreinte digitale.

L’authentification par jeton ou Token authentification

Cette méthode d’authentification désigne l’utilisation de données aléatoires générées par un terminal à partir desquelles les appareils peuvent s’échanger et reconnaitre leurs identités respectives.

Supposons qu’un utilisateur échange sur un serveur web, dès qu’il entre ses identifiants pour la première fois, le serveur l’enregistre et génère de codes aléatoires (jetons) qu’il va associer à l’identité de l’utilisateur. Il va renvoyer ce jeton à l’utilisateur.

A partir de là, l’utilisateur relance ses requêtes par jeton. Le serveur le reçoit et vérifie les informations d’identifications et fait la correspondance au jeton dans sa base de données avant de donner l’accès à l’utilisateur. Les jetons utilisés ont généralement une courte durée d’existence.

L’authentification biométrique

Comme nous l’avons au niveau des contrôles d’accès, plusieurs systèmes utilisent l’authentification biométrique pour pouvoir accéder à leurs ressources. C’est le cas de l’utilisation d’un lecteur d’empreinte pour accéder à un local, une organisation, un téléphone ou n’importe quel autre terminal.

Difficile à falsifier, cette méthode d’authentification est unique car elle s’appuie sur des caractéristiques biologiques de l’individu (empreinte digitale, la voix ou caractéristique faciale…) pour valider l’identité et autoriser l’accès à un système.

On peut l’utiliser pour accéder à notre téléphone, notre PC ou à grande échelle, dans les organisations gouvernementales, l’armée, les entreprises via les contrôles d’accès et caméras de surveillance.

Parmi les exemples d’authentification biométrique, on peut citer : la reconnaissance faciale, le scan rétinien, la reconnaissance vocale, l’empreinte digitale etc.

Les protocoles d’authentification

- TLS, SSL – Transport Layer Security et Secure Sockets Layer sont des protocoles de sécurité réseau utilisés dans les échanges informatiques. SSL précède TLS.

- Kerberos est un protocole d’authentification utilisant les clés secrètes pour chiffrer les données.

- CAS – Central Authentification Service est un protocole d’authentification basé sur les tickets pour donner accès aux serveurs et aux applications.

- SSO – Single Sign One est un protocole d’authentification unique.

Conclusion

L’objectif de ce thème en particulier, de la sécurité informatique en général est de protéger les systèmes d’information en donnant les accès aux ressources aux utilisateurs autorisées tout en protégeant ces mêmes ressources aux intrusions frauduleuses en mettant en place une procédure d’identification, d’authentification, de contrôle d’accès et d’autorisation.

Avec la mise en place d’un processus d’authentification, chaque utilisateur est authentifié grâce à son identifiant numérique afin d’avoir des autorisations nécessaires aux services.

Ces processus d’authentification étant de plusieurs niveaux, chaque entreprise peut utiliser le niveau de sécurité qui lui convient : de l’authentification simple au multifacteur avec la biométrique où nous avançons.

Une identification unique grâce aux caractéristiques biologiques de l’individu est surement la meilleure des sécurités actuellement, puisque l’ADN est unique.

Toutefois, la sécurité 100% n’existent pas comme on le dit souvent. Avec l’essor du Cloud Computing où chaque utilisateur a ses propres applications et services en ligne, difficile de faire une gestion centralisée des utilisateurs.

Dans le même ordre d’idée, l’intelligence artificielle bien qu’utiliser dans le domaine de la sécurité, les pirates l’utilisent aussi pour déjouer tout une politique de sécurité mise en place via des algorithmes. Autant dire que ce n’est pas encore gagner.